Op 24 mei vond er een meetup plaats over Observability en Security. Security is een onderwerp waar ik me graag in wil verdiepen (en moet verdiepen), dus dit was een goede gelegenheid om dat te doen. Als onderdeel van de Observability gemeenschap, zijn we veel dank verschuldigd aan teams en bedrijven zoals Data Driven Network Operations and Assurance bij T-Mobile, omdat ze een grote bijdrage leveren aan deze gemeenschap. Laten we daarom onze oprechte waardering uitspreken voor Erwin Halmans en zijn team.

Takeaways

Verschil in observability use case

In de afgelopen 25 jaar heb ik gewerkt aan monitoring en observability, waarbij ik betrokken was bij een diverse reeks projecten, elk met een unieke use case. Of het nu ging om het monitoren van lange-afstands SDH en DWDM Fibre Optic Networks of mobiele netwerken, mijn focus lag altijd op het identificeren van verschillende metingen, logs of andere indicatoren die wijzen op service-degradatie of klantimpact.

Tijdens de meetup presenteerde Data Driven Network Operations and Assurance ook een architectonisch overzicht van de services, gecombineerd met een zakelijk perspectief. De inzichtelijke presentatie van Jan Stegink bood waardevolle informatie over de oorsprong van de gegevensstromen.

Gebruik logs in uw voordeel

T-Mobile maakt gebruik van logs uit verschillende bronnen voor hun observability use case. Op basis van deze gegevens hebben ze meerdere dashboards en alerts gemaakt. Deze waarschuwingen worden indien nodig onmiddellijk naar het NOC gestuurd voor actie en om de dashboards te bekijken. Het uiteindelijke doel is om data en observability te gebruiken om problemen proactief op te lossen, waardoor het niet meer nodig is om alerts naar het NOC te sturen en er geen negatieve impact is op de bedrijfsvoering.

Het Data Driven Network-team ontvangt logs van verschillende gegevensbronnen. Gezien het volume en de diversiteit van de gegevens maken ze gebruik van ‘Vector‘ als een lichte gegevensverzender. Intern maakt Vector gebruik van Vector Remap Language (VRL), een op expressies gerichte taal die is ontworpen om observability gegevens (logs en metingen) op een veilige en efficiënte manier te transformeren. Het heeft een eenvoudige syntax en een uitgebreide set ingebouwde functies die specifiek zijn afgestemd op observability use cases.

Bovendien maken ze voor het verwerken van metingen gebruik van Telegraf, dat gebruik maakt van modelgestuurde telemetrie. Telegraf, geschreven in Go, compileert tot een enkel binair bestand zonder externe afhankelijkheden, waardoor een minimale geheugenbelasting wordt gegarandeerd. Ten slotte maken ze gebruik van Kafka Connect om gegevens te distribueren naar Elastic Cloud.

Security

De tweede presentatie werd gegeven door Remco Sprooten, een lid van het Elastic Security Labs team. Hij gaf een demo over ‘Hunting for Persistence: real-life examples of threat hunting in action.’ Het was gaaf om daadwerkelijke voorbeelden van hacken te zien en inzicht te krijgen in de denkwijze van hackers, waarbij werd benadrukt hoe eenvoudig het in sommige gevallen kan zijn.

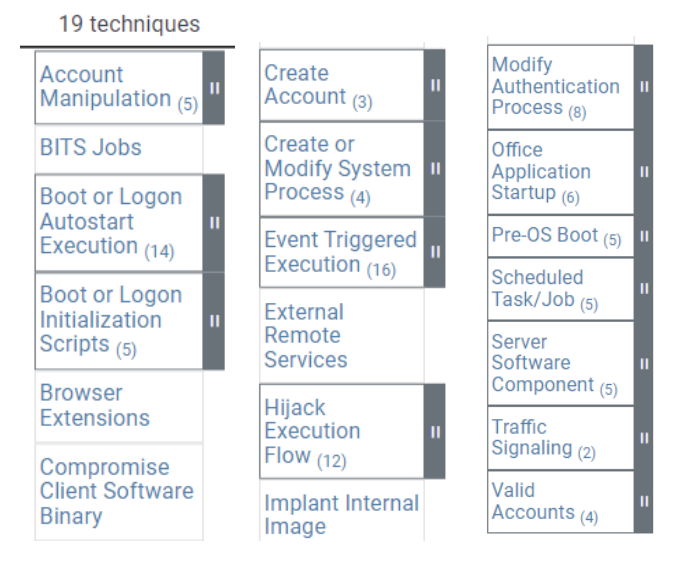

Gewoonlijk zijn sporen van hacking te identificeren in de logs, die opnieuw kunnen worden gebruikt in Elastic Security om de zichtbaarheid te vergroten. Er zijn echter gevallen waarin de hacker helemaal geen sporen achterlaat. In dergelijke gevallen, zoals Remco uitlegde, zijn er nog steeds manieren om te identificeren of ongewenste activiteiten hebben plaatsgevonden. Door te kijken naar de juiste beschikbare informatie en gebruik te maken van het MITRE ATT&CK framework, is het mogelijk om tekenen van illegale activiteiten te ontdekken.

De focus van deze sessie lag op enkele veelvoorkomende ‘persistence‘ technieken die zijn gedocumenteerd in het MITRE ATT&CK-framework. Deze technieken worden door tegenstanders gebruikt om toegang tot het systeem te behouden, zelfs bij herstarts, gewijzigde referenties en andere verstoringen die hun toegang potentieel kunnen verbreken.

Training

Elastic heeft nieuwe training content op het gebied van security geïntroduceerd en deze is beschikbaar in standaard trainingsabonnementen.

Nieuw leertraject voor Elastic Network Security Analyst

Wat houdt het Network Analyst traject in?

Het leertraject bestaat uit zeven afzonderlijke trainingsmodules. Elke module omvat ongeveer 8 uur aan on-demand, op lab gebaseerde inhoud en leert de vaardigheden die nodig zijn om bedreigingen op het volledige spectrum te detecteren met behulp van de Elastic Stack en verschillende open source tools.

Voor wie is het traject bedoeld?

Het traject is ontworpen voor security professionals (bijv. beveiligingsanalisten en -ingenieurs, cyberoperators, enz.) die verantwoordelijk zijn voor het analyseren van netwerkgegevens en het identificeren van kwaadwillende actoren.

Welke modules zijn opgenomen in het traject?

- Linux Fundamentals: Basisvaardigheden voor het werken met de Linux opdrachtregel.

- Network Protocol Analysis: Netwerkprotocollen, waaronder DHCP, ARP, ICMP, LDAP, Kerberos, SMTP en SSH.

- Packet Analysis: Netwerkconcepten en packet tools, waaronder Wireshark, Stenographer en Docket.

- Intrusion Detection System (IDS) log analysis with Suricata: Suricata configureren om automatische detectie van kwaadwillig netwerkverkeer mogelijk te maken.

- Network Metadata log analysis with Zeek: Zeek installeren en configureren om de monitoring van netwerkbeveiliging te verbeteren.

- Kibana for Security Analysts: Gegevensbronnen met elkaar in verband brengen en analyseren wat er in het netwerk gebeurt.

- Threat Hunting Capstone with Network Telemetry: Ongestuurd onderzoek gericht op het analyseren van netwerkgegevens en het identificeren van kwaadwillende actoren.

Dus, op basis van Remco’s presentatie en mijn interesse in security, staan deze trainingen bovenaan mijn lijst.

Happy hunting!